年底了,黑客也要沖業(yè)績?

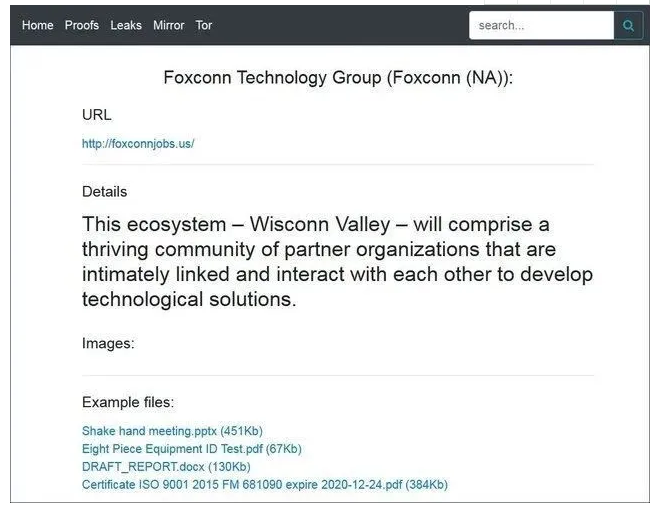

近日,據外媒Bleeping Computer報道,11月29日感恩節(jié)期間,富士康位于墨西哥的工廠遭到了Doppelpaymer勒索病毒攻擊,黑客入侵并加密了約1200臺服務器,竊取了約100GB的運營相關資料,導致部分設備短暫出現問題。

此次事故中臭名昭著的Doppelpaymer病毒,自2019年6月份以來一直活躍至今,該病毒最早被發(fā)現時,主要通過RDP暴力破解和垃圾郵件進行傳播,涉及了包括美國德克薩斯州埃德庫奇市、智利農業(yè)部和德國杜塞爾多夫醫(yī)院等一系列的惡意勒索事件。

聯軟科技通過分析常見勒索病毒攻擊及傳播情況,可將初期攻擊過程概括為外部攻擊、病毒植入、文件加密及內部擴散四個過程:

◆外部攻擊階段中,病毒通過釣魚郵件、網頁木馬、移動存儲介質、破解軟件等手段進入企業(yè)內部。

◆病毒植入階段中,通過惡意腳本、命令等手段將病毒文件下載到目標設備。

◆文件加密階段中,通過各類加密算法對終端重要文檔進行非對稱加密。

◆內部擴散階段中,通過暴力破解、RDP攻擊、弱口令攻擊等手段實現橫向擴散。

勒索病毒攻擊不單單是簡單的利用單個系統(tǒng)或應用漏洞,而是通過多種手段,綜合利用企業(yè)安全漏洞的過程。因此,勒索病毒的防御也不是簡單的通過一套防病毒或其它系統(tǒng)就可以實現防御的。防勒索的核心就是提高企業(yè)整體安全防護能力,重點在于傳播途徑的控制和病毒入侵的追溯。

聯軟通過“五招”幫助企業(yè)“殺毒”,做好勒索病毒感染和傳播的防御行動。

1、入口控制

通過入口控制,可以對現已知勒索病毒利用的漏洞進行強制修復和查漏補缺,并防御非法人員接入企業(yè)內部網絡。

2、淪陷檢測

通過特征檢測、幻影、面包屑誘餌等多種手段,發(fā)現網絡、終端側異常行為,快一步發(fā)現勒索病毒。

3、擴散控制

聯軟通過構建企業(yè)統(tǒng)一文件傳輸通道,在控制病毒傳播端口的同時,滿足內部文件傳輸需求。

4、威脅追溯

針對終端所有行為信息進行采集,通過多終端、多事件、多時間點關聯整理,使用各種數據分析技術檢測可疑系統(tǒng)行為,追溯攻擊路徑,協助企業(yè)修復漏洞。

5、意識宣傳

利用終端屏保、消息通知、公告、手冊等多種方式進行安全意識宣傳,提供企業(yè)員工安全意識。

面對勒索病毒愈演愈烈的情勢,聯軟將幫助企業(yè)全面做好安全防護。前不久,聯軟科技與安天簽署了戰(zhàn)略合作協議,安天在威脅對抗能力方面有20年積累,在惡意代碼查殺、主防驅動、分布式防火墻等方面有明顯的能力優(yōu)勢。雙方的深度合作將助力企業(yè)建立包括防范勒索病毒等在內的全方位的安全體系,聯軟也一直堅持為客戶提供高價值的技術和服務,為企業(yè)網絡安全保駕護航。