問零信任時(shí)代, 誰將主宰下一輪沉浮?

在如今新技術(shù)和云化的沖擊下,VPN已如風(fēng)燭殘年的老人一般,盡顯老態(tài)。

今年疫情期間的遠(yuǎn)程辦公VPN泄密事件造成某公司市值蒸發(fā)近1個(gè)億,前不久發(fā)生的黑客利用企業(yè)SSL VPN漏洞進(jìn)行攻擊的消息,讓業(yè)內(nèi)人士重新認(rèn)識(shí)到是否有一種解決方案既具有VPN的方便易用性,也能兼?zhèn)涓玫陌踩浴4鸢革@然是有的,基于零信任架構(gòu)設(shè)計(jì)的SDP方案在行業(yè)內(nèi)逐漸嶄露頭角。

SDP VS VPN

相比較自發(fā)布至今已有近20年的VPN接入方案,SDP概念則是由云安全聯(lián)盟(CSA)于2013年提出的,顯得更年輕一些,那么二者的具體區(qū)別有哪些呢?

01 互聯(lián)網(wǎng)暴露面

SDP互聯(lián)網(wǎng)地址無法被掃描,完全隱藏;VPN存在任何人可連接的互聯(lián)網(wǎng)接入入口 。

02 抗DDoS能力

SDP極大減緩DDoS攻擊;VPN無。

03 抗攻擊能力

默認(rèn)不接受任何TCP連接,連接為白名單機(jī)制,對(duì)未知攻擊有天然防御能力;VPN基本無防御能力。

04 訪問控制

細(xì)粒度訪問控制用戶獲得授權(quán)后,內(nèi)網(wǎng)依然不可見;VPN中用戶獲得授權(quán)后,內(nèi)網(wǎng)完全暴露。

05 企業(yè)數(shù)據(jù)保護(hù)

本地沙盒可確保企業(yè)數(shù)據(jù)不出沙盒,數(shù)據(jù)本地落地加密,沙盒策略受到企業(yè)總控;VPN本機(jī)數(shù)據(jù)和企業(yè)數(shù)據(jù)均存儲(chǔ)在一起,由用戶自主管理,安全性低。

06 用戶體驗(yàn)

SDP更快捷、穩(wěn)定、易用;VPN慢,易斷線,不穩(wěn)定。

07 運(yùn)維管理

支持企業(yè)IAM聯(lián)動(dòng),支持SSO接口調(diào)用;VPN通常采用憑證代填方式,安全性與擴(kuò)展性差。

基于上述對(duì)比,可以得出,SDP相比較VPN,有三個(gè)核心優(yōu)勢(shì):

(一)安全

在VPN傳統(tǒng)的連接中,客戶端與服務(wù)器端的連接,需要把服務(wù)端的端口發(fā)布在公網(wǎng)中,這樣做的后果一是服務(wù)端有漏洞,有可能被利用;二是當(dāng)用戶通過登錄頁(yè)面輸入用戶名和密碼,這一操作有可能使得用戶名和密碼被竊取。如果我們使用SDP技術(shù)的話,首先客戶端會(huì)進(jìn)行多因素認(rèn)證,認(rèn)證設(shè)備的可靠性等,這一步對(duì)用戶而言是透明的。認(rèn)證通過之后,才進(jìn)入用戶登錄階段,這一點(diǎn)相對(duì)于VPN更安全。

(二)可維護(hù)性和擴(kuò)展性

SDP基于零信任架構(gòu)設(shè)計(jì),采用LVS等負(fù)載均衡方案,可以快速橫向或縱向擴(kuò)容;而VPN受到設(shè)備采購(gòu)和上下線網(wǎng)絡(luò)設(shè)備兼容性的問題,在緊急情況下擴(kuò)容難度較大。

(三)用戶體驗(yàn)

SDP如果在面臨網(wǎng)絡(luò)質(zhì)量低的情況時(shí),只要短鏈接請(qǐng)求即可使用;而VPN基于隧道技術(shù),采用長(zhǎng)鏈接的方式,對(duì)網(wǎng)絡(luò)帶寬要求高,容易出現(xiàn)掉線、重連等問題。

零信任架構(gòu)實(shí)踐

SDP是基于零信任架構(gòu)設(shè)計(jì)來應(yīng)對(duì)邊界模糊化帶來的問題,以此達(dá)到保護(hù)企業(yè)數(shù)據(jù)安全的目的。而零信任核心思想是企業(yè)不信任內(nèi)外部的任何人/事/物,除非明確了接入者的身份,否則就不能連接網(wǎng)絡(luò)。

在2010年Forrester的分析師約翰·金德維格正式提出零信任的概念,如今10年過去了,在網(wǎng)絡(luò)邊界逐漸模糊的情況下,零信任安全針對(duì)傳統(tǒng)邊界安全架構(gòu)思想進(jìn)行了重新評(píng)估和審視,并在當(dāng)下的安全架構(gòu)中給出了新的應(yīng)用和防護(hù)。實(shí)踐零信任有哪些路徑呢?筆者找到了一些資料供大家參考。

在零信任架構(gòu)實(shí)踐中最常見的是網(wǎng)絡(luò)訪問控制,這類零信任方案統(tǒng)稱為零信任網(wǎng)絡(luò)訪問(ZeroTrust Network Access,簡(jiǎn)稱ZTNA),細(xì)分的流派有CSA SDP和BeyondCorp兩類。

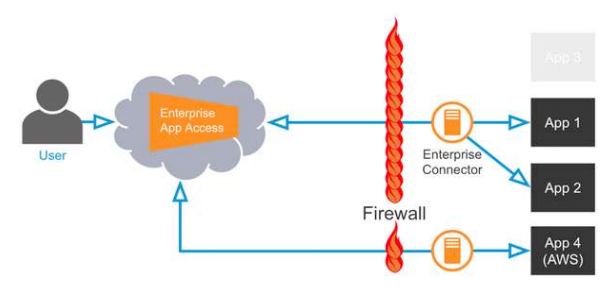

CSA SDP流程圖:由客戶端發(fā)起的認(rèn)證請(qǐng)求,控制器經(jīng)過訪問控制策略判斷下發(fā)指令,最終Gateway根據(jù)指令放行或阻斷。 谷歌“BeyondCorp”模型是關(guān)于零信任實(shí)現(xiàn)的最早討論和文檔化的例子。

BeyondCorp零信任策略: 從特定網(wǎng)絡(luò)連接,不確定您可以訪問哪些服務(wù); 對(duì)服務(wù)的訪問權(quán)限,基于我們對(duì)您和您的設(shè)備的了解授予; 所有對(duì)服務(wù)的訪問,必須經(jīng)過認(rèn)證、授權(quán)、加密。

圖源于網(wǎng)絡(luò)

這兩種技術(shù)路線都是將后面的應(yīng)用隱藏,除非用戶提供了自己的身份和訪問資源,否則是無法訪問應(yīng)用的。Gartner在之前的報(bào)告中將上述這兩類又統(tǒng)稱為軟件定義邊界SDP,而且據(jù)Gartner相關(guān)數(shù)據(jù)顯示,到2021年,60%企業(yè)將逐漸淘汰VPN而使用軟件定義邊界。

隨著谷歌、微軟逐漸實(shí)踐零信任安全解決方案,加上如今零信任架構(gòu)的興起,不少的企業(yè)開始紛紛搭建自己的零信任方案,目前零信任多用于解決身份管理和訪問控制的問題,聚焦于軟件定義邊界(SDP)、微隔離等方向。SDP可以提供對(duì)于網(wǎng)絡(luò)系統(tǒng)、服務(wù)和應(yīng)用的以人為中心、可管理的、普遍存在的、安全的和敏捷的訪問。它解決了TCP/IP中的一個(gè)設(shè)計(jì)漏洞(在認(rèn)證之前即對(duì)報(bào)文進(jìn)行處理)。由于SDP的部署代價(jià)更低,筆者認(rèn)為,未來SDP可能顛覆網(wǎng)絡(luò)防火墻和VPN技術(shù),發(fā)揮更大的作用,歡迎大家一起留言共同探討零信任架構(gòu)的新趨勢(shì)。